level 2

2020. 8. 21. 02:12

자, 이젠 바로 ls 명령어를 입력해봅시다.

역시나 hint 파일과 public_html, tmp 디렉터리가 있군요.

hint 파일에는 무슨 내용이 있을까요?

음... 당연한거 아닌가...? ㅋㅋ

한 5분 동안 생각해보니 만약 level1 문제처럼 다음 레벨의 실행권한을 얻은 상태에서 쉘을 이용할 수 있다면 my-pass 명령어를 통해 비밀번호를 알아낼 수 있지 않을까? 하고 생각했습니다.

일단은 넘어가죠.

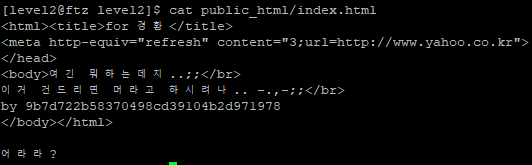

public_html 디렉터리 안에 있는 index.html 파일의 내용입니다.

음.. 쓸모 없는거 같습니다.

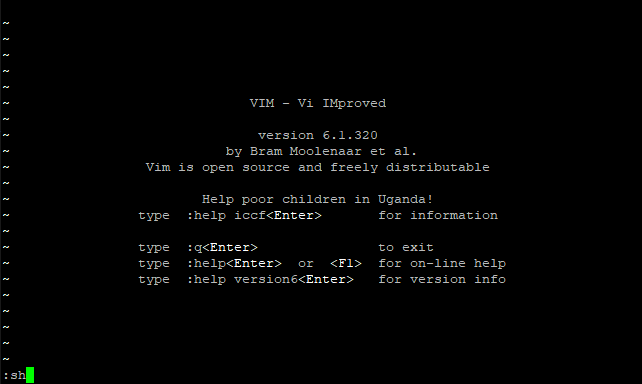

자, 아까로 돌아가서 아마 저 아이디어를 떠올린다면 누구나 editor를 생각할 것입니다.

editor가 어디에, 어떤 이름을 가지고 있는지는 몰라도 확인해보면 알 수 있을것입니다.

이제 setuid가 설정되어있으며, level3의 권한을 가지고 있는 파일을 찾아보죠.

찾았네요.

editor를 실행시키면 될거같습니다.

완벽하네요.

실행시킵시다.

쉘을 실행시킨 뒤 my-pass 명령어를 치면 비밀번호가 나옵니다~

지금까지는 setuid로 인해 발생한 보안 취약점을 다루고 있는거 같네요.