level 20

LOB 주소로 6666 포트에서 연결을 받고 있네요.

Reverse TCP Shellcode를 보내면 될 것 같습니다.

Shellcode - Shell Reverse TCP Shellcode

환경 UBUNTU 16.04.07 VMware Workstation 15 Player 개요 Shell Reverse TCP Shellcode란 Remote BOF 기법에서 쓰이는 쉘코드로, Reverse connection 방식을 이용한다. 다른 방식에는 Bind가 있으며 추후에 다룰..

qhdks.tistory.com

위에 나와있는 내용은 로컬에서만 먹히는 쉘코드였습니다.

즉, 이 문제에는 안먹힌다는 소리죠 ㅋㅋ

이 사실을 알아내는데에 많은 시간을 날려먹었네요.

그래서 앞으로 쓸 쉘코드는 www.exploit-db.com/exploits/25497 여기에 있습니다.

이를 바탕으로 python을 통해 소켓을 열어 상대방이 우리가 Binding하고 있는 서버로 접속하게 만들어보겠습니다.

이런식으로 python 파일을 하나 만들어줍니다.

위의 소스코드는 제 가상환경(UBUNTU 16.04)의 주소인 192.168.109.129의 22222포트로 소켓을 연결하는 기계어를 포함합니다.

아래의 for문에서는 0xbfff0000부터 0xbfffffff까지 brute force공격(무차별 대입)의 역할을 수행합니다.

또한 buffer 변수의 크기가 40인 반면에 256의 크기를 입력받고 있으니 장난을 안칠 수가 없겠죠?

payload는 이렇습니다.

"A"*44 + 0xbfff~~~~(brute force) + "90"*(256 - buffer 크기 - FTP 크기 - 쉘코드 길이) + Reverse TCP Shellcode

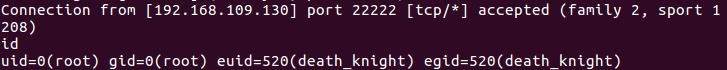

22222 포트를 열어주고,

공격을 시작!

조금만 기다리면 쉘 획득~☆

성공!

이번 것도 뿌듯 ㅎ*ㅎ