19번 - etc.

2020. 10. 14. 22:24

※ 문제될 시에 비공개 처리하도록 하겠습니다. ※

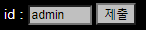

처음에 들어있던 값을 그대로 보내니 어드민이 아니라고 합니다.

guest로 보내보겠습니다.

guest로 로그인이 되었습니다.

하지만 이로써는 뭔지 알 수 없기에 쿠키를 확인해봤습니다.

뭔가 있죠?

편하게 Chrome의 EditThisCookie를 이용해보겠습니다.

마지막에 '=='으로 끝나는 것을 보아 base64로 인코딩 되어있는 것 같네요.

온라인 디코더가 많으니 이용해봅시다.

md5로 인코딩 되어있는 문자열이 나오네요.

guest -> md5 인코딩 -> base64 인코딩을 한 듯 보입니다.(아직 확정X)

위에서부터 차례로 guest를 md5 인코딩, userid에 있던 값을 base64 디코딩한 결과입니다.

원래대로라면 똑같은 값을 가져야하지만, 다른 값을 가집니다.

아무래도 여러 문자라 정확하지 않을 수 있으니 한 글자 한 글자 확인해보겠습니다.

먼저, a인 경우를 보겠습니다

a를 입력했을 때 userid 값을 base64 디코딩한 값입니다.

a를 md5로 인코딩한 값입니다.

일치하네요.

guest를 한 글자씩 md5 인코딩해 붙여보겠습니다.

B2F5FF47436671B6E533D8DC3614845D7B774EFFE4A349C6DD82AD4F4F21D34CE1671797C52E15F763380B45E841EC3203C7C0ACE395D80182DB07AE2C30F034E358EFA489F58062F10DD7316B65649E

위에 있는 guest를 base64 디코딩한 값과 일치합니다.

이제 admin을 하나 하나 md5로 인코딩한 뒤 붙여 그 값을 base64로 인코딩해 userid 쿠키 값으로 넣어보겠습니다.

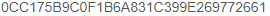

MGNjMTc1YjljMGYxYjZhODMxYzM5OWUyNjk3NzI2NjE4Mjc3ZTA5MTBkNzUwMTk1YjQ0ODc5NzYxNmUwOTFhZDZmOGY1NzcxNTA5MGRhMjYzMjQ1Mzk4OGQ5YTE1MDFiODY1YzBjMGI0YWIwZTA2M2U1Y2FhMzM4N2MxYTg3NDE3YjhiOTY1YWQ0YmNhMGU0MWFiNTFkZTdiMzEzNjNhMQ%3D%3D

'[▒] 보안 > webhacking.kr' 카테고리의 다른 글

| 21번 - blind sql injection (0) | 2020.10.15 |

|---|---|

| 20번 - time out (0) | 2020.10.15 |

| 18번 - sql injection (0) | 2020.10.14 |

| 17번 - JS 조작 (0) | 2020.10.14 |

| 16번 - JS 조작 (0) | 2020.10.14 |